Bienvenue sur le Blog d'IT Evolution !

Articles

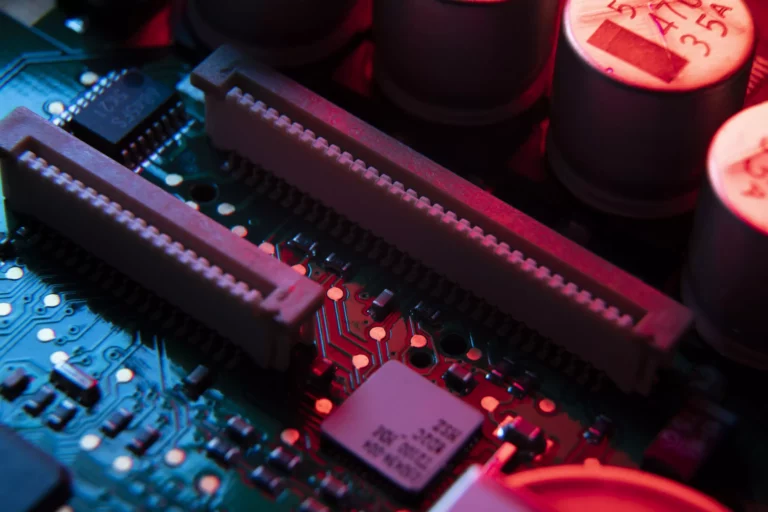

Bienvenue sur le blog d’IT Evolution, votre ressource incontournable pour tout ce qui concerne l’informatique ! Nous partageons ici des conseils, des actualités, et des analyses sur les dernières tendances technologiques, les meilleures pratiques en matière de sécurité informatique, et des astuces pour optimiser votre matériel.

Que vous soyez un particulier à la recherche de solutions informatiques pour votre domicile ou une entreprise souhaitant améliorer son infrastructure IT, notre objectif est de vous fournir des informations pertinentes et pratiques.

Rejoignez-nous dans cette aventure numérique et restez informé des évolutions du monde informatique !

L’installation d’un réseau informatique en entreprise est une étape stratégique qui influence directement la productivité, la sécurité, et la performance globale de votre activité. Une planification...

La virtualisation des serveurs est une technologie puissante qui permet aux entreprises d’optimiser l’utilisation de leurs ressources informatiques, de réduire les coûts et d’améliorer la flexibilité...

Les cybermenaces en 2024 sont plus complexes et diversifiées que jamais. Avec l’essor des attaques automatisées, des menaces ciblant les infrastructures critiques et les nouvelles vulnérabilités liées...

Il n’y a pas de réponse unique à la question de savoir quel modèle est le plus rentable entre l’infogérance et la maintenance interne. Cela dépend de vos besoins spécifiques, de la taille de votre...

Externaliser la gestion de vos systèmes IT via un service de consulting informatique présente de nombreux avantages : une expertise spécialisée, des coûts maîtrisés, une flexibilité accrue, et...

La gestion du temps de présence des employés est cruciale pour la productivité de votre entreprise. Choisir la bonne solution de pointeuse peut transformer cette gestion en un processus simple et...

Aujourd'hui, la sécurisation de votre réseau Wi-Fi d'entreprise est plus cruciale que jamais face à la montée des cyberattaques. Un réseau mal protégé peut devenir une porte d'entrée pour les...

- 1

- 2